什么是 XSS?

XSS 指的是攻击者在网页中注入恶意脚本,当其他用户访问该页面时,这些脚本会在用户的浏览器中执行,从而窃取用户的 Cookie、会话信息,甚至直接劫持账号。

常见的三种 XSS 类型包括:

反射型(Reflected XSS):通过 URL 参数立即触发,常见于搜索框、跳转参数。

存储型(Stored XSS):攻击代码被保存到数据库,所有访问该页面的用户都会中招。

DOM 型(DOM-based XSS):前端 JavaScript 处理不当导致的漏洞,数据在浏览器端拼接时触发。

我们今天就简单 教大家如何进行xss 攻击 先注册

https://x8s.pw/ 无联系方式

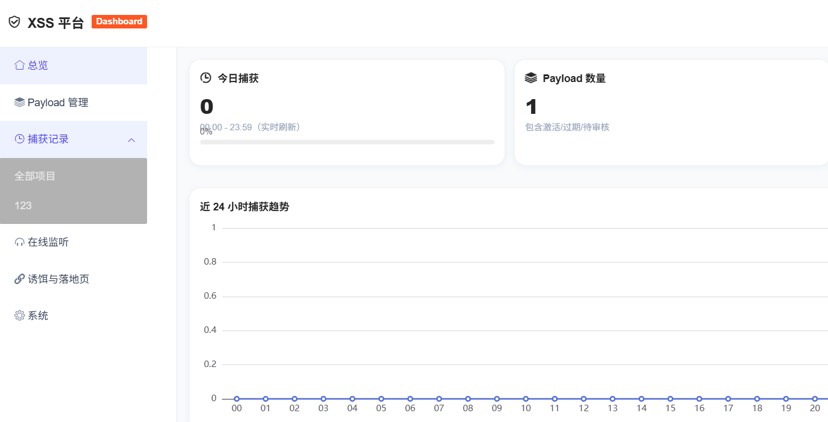

注册后 登陆 如图1

点击全部项目创建项目 图23 自己看不解释

创建完成会 得到 这样一段代码

我们去找一些留言板 或者带评论的网站什么的 去留言填写代码 如果有回弹 会得到图4

包含cookies 当前屏幕截图 以及页面源代码等

cookies 有什么作用

很多网站用 Cookie 来保存「登录凭证」(比如 session id、token)。

如果拿到别人登录状态的 Cookie,就相当于“替代”对方登录,无需密码也能访问对方的账号。

👉 举例:假如某论坛的 Cookie 里有 sessionid=abc123,只要别人拿到这个值并放到自己的浏览器,就能直接登录成那个用户。

这里我就不做演示

xss一般都是盲打 存储型 或者 工具扫描 反射型

反射基本上无用 重点就是存储型

打法思路 见空就插

**尊敬的读者:**

在您阅读本文之前,请您仔细阅读并充分理解以下免责声明。继续阅读即表示您同意并接受本声明的全部条款。

**1. 目的与宗旨**

本文旨在**纯粹的教育和研究目的**,用于分享和探讨网络安全知识,特别是关于跨站脚本(XSS)漏洞的技术原理、防御机制和识别方法。其核心目标是**提升开发者和安全人员的安全意识与防护能力**,共同构建更安全的互联网环境。**绝非**为任何恶意或非法活动提供指导。

**2. 合法与道德使用**

您从本文中学到的所有知识、工具和技术**必须且仅应**在合法和道德的框架内使用,包括但不限于:

* **授权测试:** 仅对您拥有明确书面授权的目标进行安全评估。

* **个人实验:** 在您自己搭建的、与外界隔离的实验室环境中进行学习和验证。

* **漏洞众测项目:** 参与各大平台(如SRC,众测平台)官方组织的漏洞奖励计划。

**严禁**将本文所述知识用于任何非法用途,包括但不限于:未授权的系统入侵、数据窃取、网站篡改、传播恶意软件或对任何系统进行破坏。

**3. 作者免责**

本文作者**不对任何个人或团体**因以下行为而产生的任何直接或间接后果负责:

* 误用、滥用或曲解本文所述信息。

* 在未获得授权的情况下,使用本文知识对任何系统进行测试或攻击。

* 因本文内容引发的任何法律纠纷或法律责任。

**4. 技术时效性与准确性**

网络安全技术日新月异,漏洞利用和防御手段也在不断演变。本文内容基于发文时的技术环境,作者已尽力确保其准确性,但**不保证所有信息的绝对完整、最新或适用于所有场景**。读者应自行判断并承担因依赖本文信息而产生的所有风险。

**5. 共同维护网络安全**

我们坚信,安全应该是开放的。只有通过共享知识,才能更好地应对威胁。我们鼓励您将所学知识用于正途,成为一名负责任的白帽子黑客,与社区一起发现并修复漏洞,保护数字世界。

1 本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

2 本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

3 本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容